Amazon Web Services(AWS)をはじめとするクラウドサービスの普及は、今さら強調するまでもないでしょう。国内でも多くの企業がクラウドを活用し、新しいビジネスを展開したり、既存システムのコスト削減に取り組んだりしています。

10年ほど前は「外部のサービスに依存するなんて、セキュリティ面で不安だ」という声が根強くありました。しかし、迅速さや柔軟性といったクラウドならではのメリットは大きく、さらにサービス事業者がインフラやファシリティでのセキュリティ強化に努めてきたことで、現在そのイメージはほぼ払拭されつつあります。

ならば、クラウドを使っても大丈夫……と思いたいところですが、実は、ちょっとした設定ミスや見逃しが原因となったトホホな事例が後を絶たないそうです。

例えば、出張で海外に滞在しているときに緊急メンテナンスが必要になり、一時的にSSHの接続を許可して作業を済ませて一安心。その後元に戻すのを忘れてSSHをフルオープン状態のまま放置してしまい、不正アクセスの入口に使われてしまう……なんていうケースが典型例です。他にも、誰が立てたか分からない謎のインスタンスが東京リージョン以外で動いていることが発覚したり、一体誰のものか分からないIAMユーザーが存在していて、慌ててパートナー企業に確認したり……そんなドッキリ、皆さんにも心当たりはないでしょうか。

AWSをはじめとするクラウドサービスは、便利で手軽なだけに、IT管理の経験がない人でもすぐインスタンスを立ち上げられます。だからこそ、オンプレミスのシステム以上に統制が効きにくいのも事実。クラウド設定におけるセキュリティ周りの統制そこを人力で頑張るのではなく、うまくサポートしてくれるツールがあります。それが「ScanMonster(スキャンモンスター)」です。ツールを開発したNTTドコモのイノベーション統括部 クラウドソリューション担当の守屋裕樹さんと中村拓哉さんにお話を伺いました。

プロフィール

目次

・厳格なセキュリティ要件を持つドコモがAWS活用ノウハウを公開する理由

・人の代わりに機械にやらせる、それがクラウドのいいところ

・他のセキュリティツールとScanMonsterの違いは?

・誰よりも先に落とし穴に落ちたドコモだからこそ、AWSでビジネスを加速する手助けができる

厳格なセキュリティ要件を持つドコモ、AWS活用ノウハウを公開する理由

——NTTドコモとAWSの付き合いは古いのでしょうか?

守屋:2009年、まだ東京リージョンが開設される前から、まず研究開発部門でAWSの活用を開始しました。当時、「しゃべってコンシェル」というサービスを数カ月という短期間でリリースしなければいけないミッションがあり、迅速にリリースする方法を求めて使い始めたのがきっかけです。もちろん、社内からは「クラウドのセキュリティって大丈夫?」という意見もありましたが、さまざまな角度からリスクを判断し、クラウド利用を開始しました。また、AWSが公開しているホワイトペーパー等の情報を参照して進めたところ、これを1つの前例にして「他のサービスでも使えるんじゃないか」と社内でも広がり始めました。

それ以前から、NTTドコモの情報セキュリティ部では、サービスをリリースする際に満たすべき要件を200項目ほどまとめ、それをチェックして統制を効かせてきました。AWSについてもこの枠組みの中で評価した上で使い始めています。

大きな転機になったのが2014年で、NTTドコモのビッグデータ分析基盤をAmazon Redshiftを使って構築しようと試みました。扱うデータの中にはさまざまな機密データも含まれます。それが漏洩したりしないか、1年ほどかけてさまざまな角度から検討し、前述の項目をクリアしながら基盤を作り上げました。この実績をきっかけに、「どんな情報でもAWSに載せて活用できるね」という流れができ、今ではNTTドコモ全体で約450アカウントを利用しています。

——そのノウハウをまとめたのが「ドコモ・クラウドパッケージ」ですね。

守屋:はい。ドコモ・クラウドパッケージのドキュメントへは、Cloud Center of Excellence(CCoE)自身の経験に加え、社内プロジェクトに対するコンサルティングの中でいただいた様々なフィードバックや実際に起きたインシデントの原因を反映するなど、コンテンツを日々改善しています。

中村:私は2018年に入社して10月からこのチームに加りました。まだAWSを触り始めたばかりですが、分からないなりに勉強しつつ社内からのクラウド利用に関する問い合わせに回答したり、それを踏まえて新しいガイドラインや方針の作成に取り組んでいます。

守屋:AWSはあまりサーバの運用経験のない人でも手軽に使い始めることができます。それがクラウドのいいところだと思うんですが、ノウハウを属人化してしまっては、AWSの利用者が増えず、ビジネスもスケールしません。われわれのノウハウを横展開することでAWS運用リテラシーの底上げを図り、みんなが自走できる状態を作ってAWSをうまく使っていけるようにしたいと考え、2013年頃からNTTドコモで得たノウハウをクライアントに提供してきました。

人の代わりに機械にやらせる、それがクラウドのいいところ

——じゃあ、ドコモ・クラウドパッケージを参照すれば対策はできちゃいますね。

守屋:確かに、われわれとして「こうした方がいいですよ」というガイドラインやドキュメントを示しています。ですが、当たり前のことを当たり前にやるのってけっこう難しいですよね。「これって当たり前だよね」という設定が漏れてしまい、インシデントにつながるケースは実際にありましたし、人のやることである以上、ゼロにはできないと思います。

——ならば、チェックリストを作ってチェックしてみるのはどうでしょう。

守屋:うーん、それってあまりスマートなやり方ではないと思います。いくら誓約書や反省文を出させても、1カ月くらいは気をつけるでしょうが、そのうち忘れてしまうでしょう。それに、ある程度のスキルや権限が求められるオンプレミスのシステムと異なり、必ずしも技術に詳しくない事業部やユーザーでも使えるのがクラウドの大きなメリットです。そのメリットをつぶさないようにバランスを取りつつ、うまく統制をかけることが大事だと思います。

——では、スマートな方法って何でしょう?

守屋:クラウドだからこそできることはたくさんありますが、その1つがセキュリティの自動化です。AWSの基本思想の1つでもありますが、人にデータを触らせる代わりに全て自動化して機械にやらせることが大事だと思います。最初の基本的な設定を済ませたらあとは人ではなく機械に見てもらう、それができるのがクラウドのよさです。

これまでAWSを使っていて起きたセキュリティインシデントの多くは、「誰でもそんなことやっているはずだよね」という基本的な事柄が、まさかの事態で抜けていたために起こりました。そこを手動でチェックする代わりに、うまく自動的に支援できるツールを作れないかな、と思ったのがScanMonsterを作るきっかけでした。

他のセキュリティツールとScanMonsterの違いは?

——ScanMonsterはどのように動くのでしょうか?

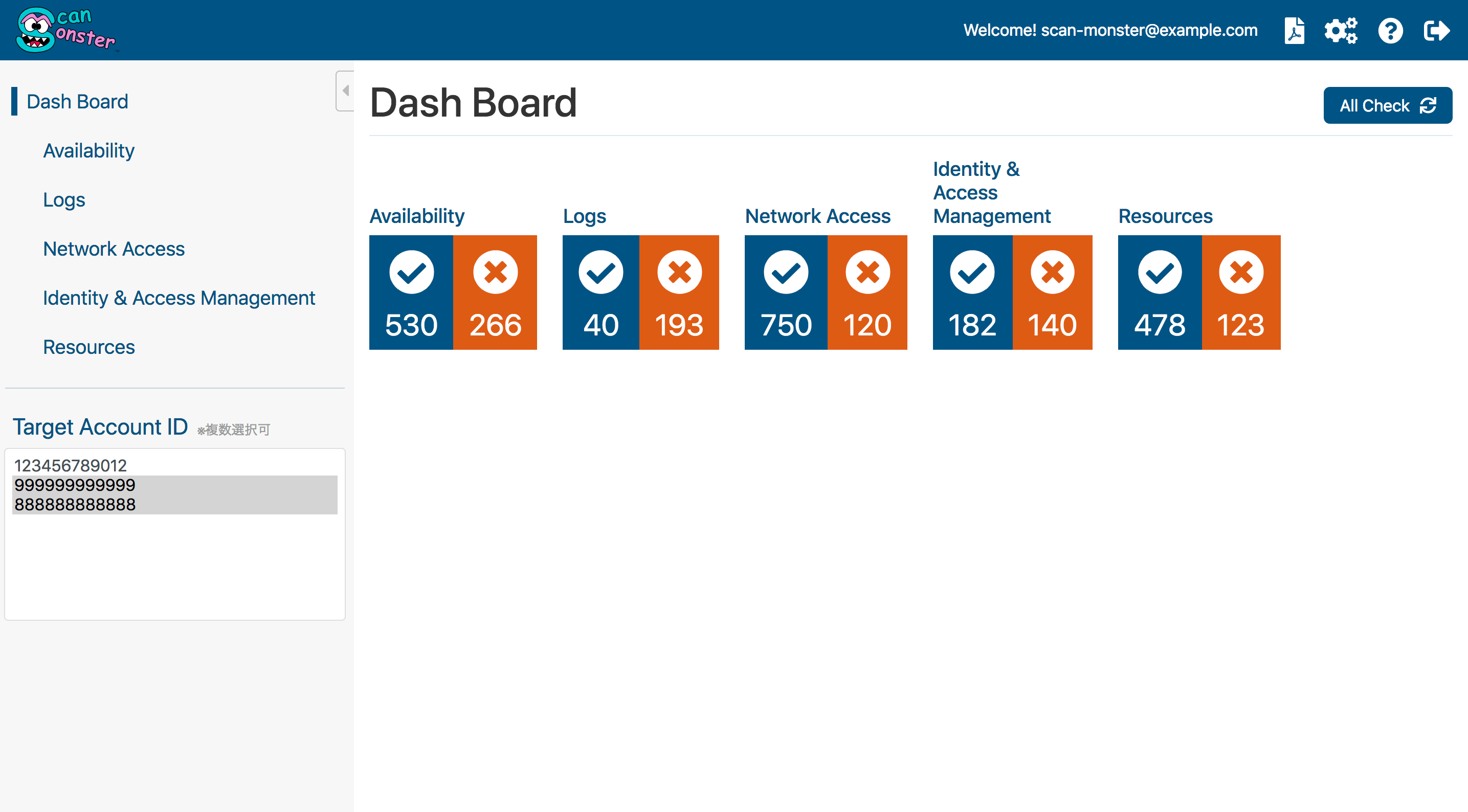

ScanMonsterを利用することで、複数のアカウントに対して約60項目の設定を確認し、ガイドラインに沿った設定になっているかどうかが一目で分かる

守屋:一言で言うと、指定したAWSアカウントの設定や脆弱なところを自動的に検査します。AWSが提供しているベストプラクティスやドコモ・クラウドパッケージの内容をベースに、裏側でAWS Lambdaが走ってAPI経由でスキャンを行います。具体的には、「可用性」「ログ設定」「ネットワークアクセス設定」「IAMアカウント」「その他リソース」という5つの分野にわたって約60項目を自動でチェックします。例えば「AWSのスナップショットが30日以上経っており古くなっていますよ」といった項目をチェックしたり、使われていないユーザーやIAMグループを洗い出したりすることが可能です。

——似たようなツールをAWS自身も提供していますよね?

守屋:はい。AWSも「Trusted Advisor」といったツールを提供しており、われわれも使っています。ただ、Trusted Advisorは基本的に単一のアカウントでアセスメントを行うものです。ScanMonsterはクロスアカウントでアセスメントを行えます。パートナー企業も含め、複数のアカウントを使っているプロジェクトでも一度でスキャンできます。

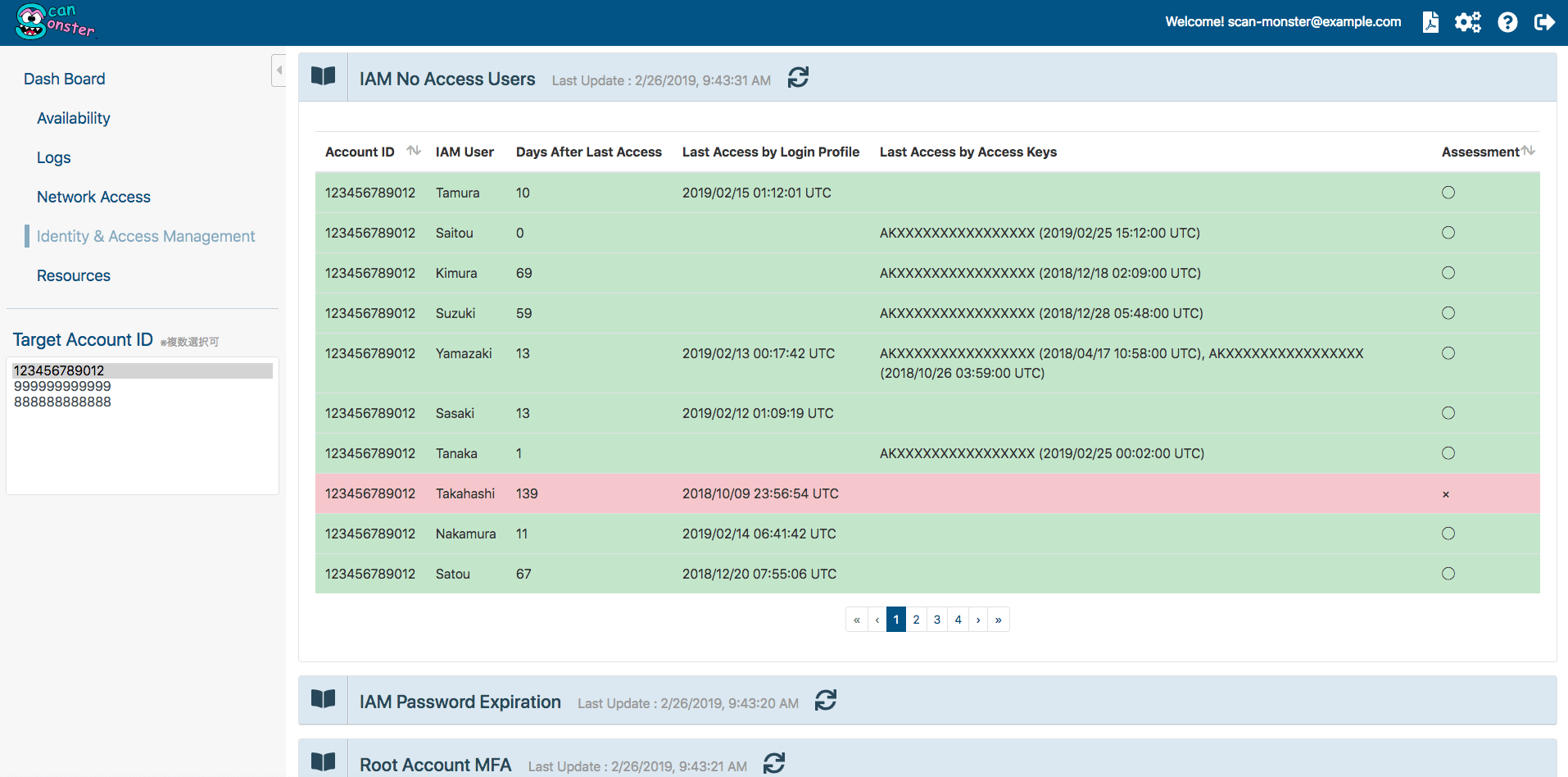

どんな項目が指摘されたかが分かり、項目をクリックするとチュートリアルも提供される

中村:私はScanMonsterを開発する傍らで、自身の勉強目的としても使っています。ScanMonsterの特徴でもあり、私自身も気に入っているのは、ただチェック結果が示されるだけでなく、各項目でチュートリアルが用意されており、丁寧に問題点と対策方法が解説されていることです。

AWSの公式ドキュメントやTrusted Advisorの中には、小難しい説明もあります。一方で、ScanMonsterは初心者向けにやさしい日本語で書いてあるので、クラウドのセキュリティに詳しくない人でも利用しやすいツールになっています。また、すぐにスキャンができるので、設定をちょっと変えてはスキャンを走らせ、「あ、この設定が問題なんだな」と手を動かしながらセキュリティについて学ぶことができます。ScanMonsterを利用することで、幅広いセキュリティに関する知識や考え方の習得につながっていると思います。

もう1つの特徴として、ScanMonsterはライセンス提供の形態をとっており、自社のAWS環境にインストールして使用できます。お客様の環境に閉じた形でスキャンを行うことができるため、「自社のAWS環境のどこが脆弱か」という機微な情報は一切NTTドコモ側に伝わりません。他のSaaS型のサービスとの違いもそこで、お客様にとって安心材料になっているようです。

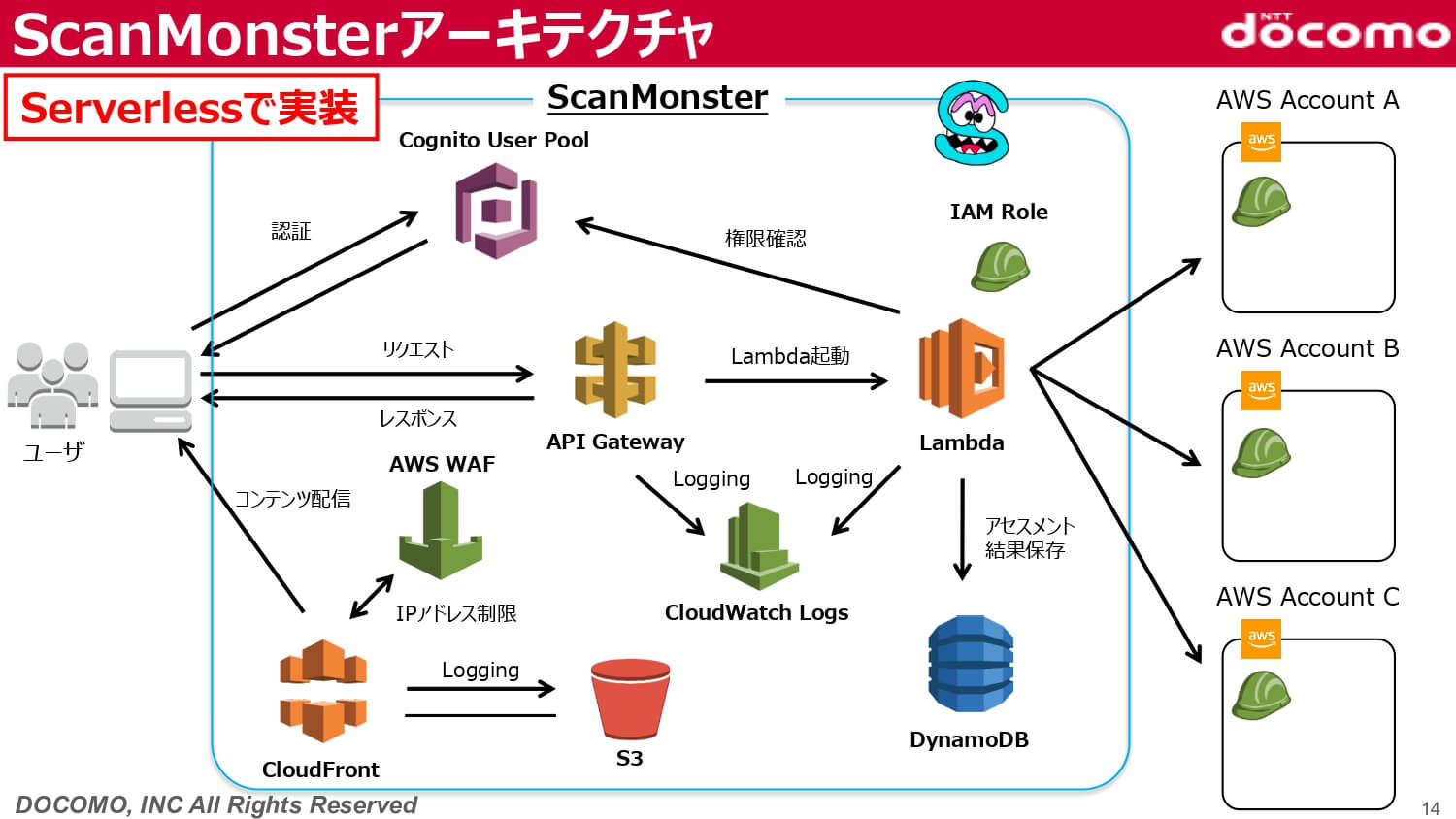

また、ScanMonsterはサーバーレスアーキテクチャーを採用しているため、運用費用はほとんどかかりません。ドコモ社内の環境では、1ヶ月あたり数十円という実績があります。

誰より先に落とし穴に落ちたドコモだからこそ、AWSでビジネスを加速する手助けができる

——リリース後からかなり改良されているようですが、何が変わったのでしょうか?

サーバレスで実装されたScanMonsterのアーキテクチャ

守屋:最新のバージョンは2.0(※2019年2月25日取材時)で、スキャン結果のPDFエクスポート機能や、項目によってはスキャン時のしきい値をカスタマイズできるようにしました。この先より多くのシステムと連携し、自動化や定期実行ができるようにAPI化を進めていきたいと考えています。

——AWSというサービス自体に次々に機能が追加されており、追随するのは大変ですよね。ScanMonsterの最大の強みはなんでしょうか?

守屋:ScanMonsterの開発は、1週間単位でスプリントを回して改良を続けています。この改良のスピードが、ScanMonsterの最も大きな強みだと思います。先日の「AWS re:Invent 2018」では、セキュリティ関連で「AWS Security Hub」や「AWS Control Tower」といった発表がありましたよね。あのあたりとも連携できるのではないかと検討しています。また、ScanMonsterではAmazon DynamoDBを活用しているのですが、「Amazon DynamoDB On-Demand」により、費用をさらに下げることができました。今では、月額0.4ドル程度で運用できるようになっています。

それだけでなく、実際にAWSを運用してみて初めて分かるさまざまなインシデントや落とし穴を踏まえて、随時スキャン項目を追加しています。原因を追及して早ければ1週間以内、遅くても2~3週間というペースで反映しています。例えばEC2には、ルートボリュームの容量が2TBを超えると起動しなくなる問題が発生することがあります。どんどん容量を追加していったら、ある日突然サーバが起動しなくなることもあり得るのです。このようなことを意外と知らないまま運用している人もいます。そこでScanMonsterでは、ルートボリュームtの容量が1TBを超えた時点で通知するようにしました。

たまたまわれわれは一足先にAWSを使い始めて、一足先に落とし穴に落ちたこともあります。その経験をScanMonsterに反映し、他の皆さんが落ちないように穴を塞いでいければいいなと。他のツールの多くがCISなどのガイドラインなどの基準をベースにしているのに対し、ScanMonsterはそれも踏まえた上でさらに、日々起こるインシデントを参考にして作っています。

——じゃあ、これを使えばセキュリティはばっちりですね!

守屋:残念ながら、そうではありません。ツールでできることって、セキュリティ対策全体からいえばまだ一部です。サーバOSやミドルウェア、アプリケーションの脆弱性対策などはScanMosterではできません。その場合、例えばAmazon InspectorやAWS Systems Managerなどを組み合わせて、それぞれ対策を行う必要があります。他にも運用や暗号アルゴリズムの危殆化対策など、やること、考えるべきことがいろいろあることを理解した上で使っていただきたいですね。特にAWSの場合は日々環境が変わるので、「今日は完璧」でも「明日は完璧とは限らない」ことを認識した上で運用する必要があるでしょう。

——どんな風にScanMonsterを使ってもらいたいですか?

守屋:AWSでは、「統制」というブレーキをかけるのではなく、道の外にはみ出ることだけはないようにして好きなように走ってもらう「ガードレール」という考え方を提示しています。私もこの考え方はとても大事だと思っていて、ScanMonsterはまさにそこを支援していくツールです。

われわれとしては、うまくAWSを活用して自分たちのビジネスにつなげていただくのが一番大事だと考えています。皆さん、悩んでいるところは同じだと思います。われわれの失敗経験やノウハウを生かしてどんどんクラウドを活用し、ビジネスを加速させるきっかけになればうれしいですね。

中村:クラウドサービスによってITインフラの扱いはとても手軽になりましたが、セキュリティとなるとどうしても難しいと思われがちです。ScanMonsterをご活用いただくことでセキュリティに対する敷居を下げ、クラウドをより身近に感じてもらえると嬉しいです。

ScanMonsterのようにムダなところをできるだけ省くための自動化ツールをどんどん活用してもらうことで、皆さんが重要なところにフォーカスすることができるようになります。ビジネスの本質的な部分により多くの時間を使うことができる、そんなをアシストができるようなサービスをこれからも作り続けていきたいと思います。

〈取材/文:高橋睦美 撮影:花井智子〉